Fileless Malware คืออะไร ? มัลแวร์แบบไร้ไฟล์ ภัยร้ายแบบไร้ตัวตน

moonlightkz

moonlightkzFileless Malware คืออะไร ?

หากพูดถึง มัลแวร์ (Malware) นั้นมีอยู่หลากหลายประเภท แต่มันจะมีอยู่ประเภทหนึ่ง ที่มีอัตราที่จะโจมตีสำเร็จสูงกว่ามัลแวร์ประเภทอื่น ๆ มันคือ "มัลแวร์แบบไร้ไฟล์ (Fileless Malware)" มัลแวร์ชนิดนี้มีความพิเศษตามชื่อของมันเลย คือตัวมันไม่มีไฟล์ ไม่ต้องติดตั้งลงในฮาร์ดไดร์ฟ ทำให้ตัวมันยากต่อการถูกตรวจพบ และกำจัดมันออกจากระบบ

- การโจมตีแบบ Clickjacking คืออะไร ?

- Quishing คืออะไร ? เทคนิค Phishing ที่แฮกเกอร์ล่อเหยื่อด้วย QR Code

- 6 เทคนิค Phishing ที่นักเล่นเกมควรระวัง มีอะไรบ้าง มาดูกัน

- Logic Bomb คืออะไร ? มัลแวร์แบบมีเงื่อนไขการโจมตี ที่ยากแก่การตรวจพบ

- ระบบป้องกันมัลแวร์เรียกค่าไถ่ Ransomware Protection บน Windows ทำงานอย่างไร ?

สำหรับ Fileless Malware นั้นทำงานอย่างไร ? มันทำอะไรได้บ้าง เราจะมาอธิบายให้เข้าใจมันกันมากขึ้นในบทความนี้ ...

มัลแวร์แบบไร้ไฟล์ คืออะไร ? (What is Fileless Malware ?)

Fileless Malware เป็นโค้ดอันตรายที่ทำงานได้โดยไม่ต้องติดตั้ง ไฟล์ที่สามารถทำงานได้เอง (Executable File) (.exe) บนอุปกรณ์ของเหยื่อ แต่จะทำงานด้วยการแทรกแซงโค้ดเข้าไปในขั้นตอนการประมวลผล เพื่อติดตั้งตัวมันลงไปที่ หน่วยความจำ RAM ของระบบเท่านั้น ซึ่งมันทำให้พวกระบบ หรือซอฟต์แวร์รักษาความปลอดภัยไม่สามารถตรวจหามันเจอได้ง่าย ๆ เนื่องจาก Fileless Malware ไม่มีไฟล์ และการทำงานของมันก็ทิ้ง รอยเท้าดิจิทัล (Digital Footprint) เอาไว้น้อยมาก เพราะมันไม่มีไฟล์เก็บบน ฮาร์ดดิสก์ไดร์ฟ (HDD) หรือ อุปกรณ์เก็บข้อมูลแบบ SSD ให้สแกนเลย

อย่างที่เราได้อธิบายไปแล้วว่า Fileless Malware จะไม่มีไฟล์ .exe ก็เลย ซึ่งก็น่าจะมีคำถามตามมาว่า "แล้วมันทำงานได้อย่างไร ?"

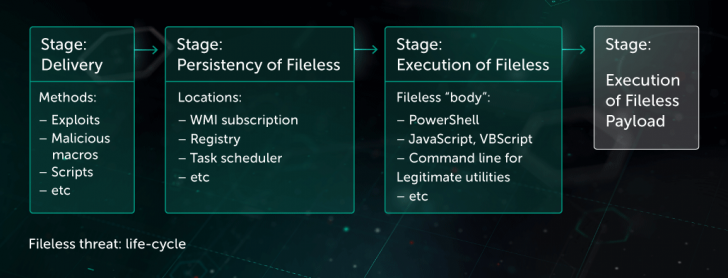

แท้จริงแล้ว มันมีอยู่หลายเทคนิคที่สามารถทำได้ แต่ส่วนใหญ่แล้วก็จะอาศัย "เครื่องมือ (Tool)" ที่มีอยู่แล้วในซอฟต์แวร์ปกติ อย่างเช่นการ ใส่สคริปต์เอาไว้ในเครื่องมือ Macro ของไฟล์ Excel, ทำสคริปต์ที่จะรันผ่าน Windows PowerShell เพื่อโหลดไฟล์ .exe ไปไว้บน RAM โดยตรง โดยวิธีที่ แฮกเกอร์ (Hacker) นิยมใช้ก็จะประกอบไปด้วย

- VBScript

- JScript

- Batch files

- PowerShell

- Windows Management Instrumentation (WMI)

- Mshta และ rundll32 (หรือไฟล์ Windows Signed อื่น ๆ ที่สามารถรันโค้ดได้)

ภาพจาก : https://www.kaspersky.com/enterprise-security/wiki-section/products/fileless-threats-protection

จุดเริ่มต้นของ มัลแวร์แบบไร้ไฟล์ (The History of Fileless Malware)

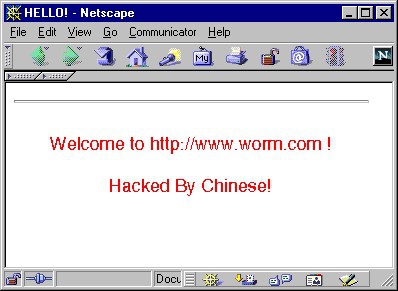

นิยามของ Fileless Malware ถูกนำมาใช้เป็นครั้งแรกในปี ค.ศ. 2001 (พ.ศ. 2544) กับการปรากฏตัวของ "Code Red Worm" โดยมันเป็น หนอนคอมพิวเตอร์ (Computer Worm) ที่อาศัยช่องโหว่ Buffer overflow ที่มีอยู่ใน Microsoft Internet Information Services Web Server ซึ่งเซิร์ฟเวอร์ที่ถูก Code Red โจมตีจะถูกเปลี่ยนข้อความให้แสดงผลข้อความว่า "Welcome to http://www.worm.com! Hacked by Chinese!"

เซิร์ฟเวอร์ที่ถูก Code Red โจมตีสำเร็จแล้ว จะสแกนหาเซิร์ฟเวอร์ใหม่ แล้วส่งหนอนไปฝังไว้ ซึ่งกระบวนการนี้เกิดขึ้นเหมือนปฏิกิริยาแบบลูกโซ่ ส่งผลให้จำนวนเซิร์ฟเวอร์ที่ติดเชื้อ Code Red มีจำนวนสูงขึ้นสองเท่าในทุกชั่วโมงที่ผ่านไป จาก 20,000 เครื่องเป็น 300,000 เครื่อง ภายในเวลาเพียงแค่ไม่กี่ชั่วโมง

การตรวจหาสาเหตุเป็นไปอย่างล่าช้า แต่ในที่สุดผู้เชี่ยวชาญก็ตรวจเจอว่า Code Red ทำงานอยู่บน RAM เท่านั้น และนั่นเป็นเหตุผลที่ทำให้ Code Red เป็น Fileless Malware ตัวแรกของโลก

ภาพจาก : https://www.f-secure.com/v-descs/bady.shtml

ประเภทของ มัลแวร์แบบไร้ไฟล์ (Types of Fileless Malware)

อันที่จริง แทนที่เราจะเรียกว่า "ประเภท" แต่ในความเป็นจริง เราแบ่งตามเทคนิคที่ตัว Fileless Malware ใช้โจมตีมากกว่า ซึ่งหลัก ๆ ก็จะมีอยู่ 2 ประเภท ดังนี้

Memory Code Injection

เป็นเทคนิคที่ตัวโค้ดอันตรายจะเข้าถึง RAM ของระบบได้ด้วยการแฝงตัวผ่านซอฟต์แวร์ทั่วไปที่ไม่ได้มีอันตรายใด ๆ ด้วยความที่ซอฟต์แวร์ดังกล่าวได้รับสิทธิ์อนุญาตในการเข้าถึงส่วนต่าง ๆ ของระบบอย่างถูกต้อง แฮกเกอร์จึงใช้มันเป็นสื่อกลางในการยิงสคริปต์ไปยัง RAM ได้อย่างง่ายดาย

โดยส่วนใหญ่แล้ว การโจมตีจะอาศัยช่องโหว่ที่มีอยู่ในตัวซอฟต์แวร์ อย่าง Flash ที่มีช่องโหว่เพียบก็เป็นช่องทางหลักที่แฮกเกอร์รัก มันมีรูพรุนเยอะจนต้องปิดตัวเลิกใช้ไปเลย อีกช่องทางหนึ่งที่ได้รับความนิยมไม่แพ้กันคือการทำ ฟิชชิง (Phishing) ที่หลอกให้เหยื่อคลิกลิงก์อันตราย

Windows Registry Manipulation

หากพูดถึง Windows Registry เป็นฐานข้อมูลที่ใช้เก็บข้อมูลการตั้งค่า ที่จำเป็นต่อการทำงานของ ระบบปฏิบัติการ Windows ข้อมูลที่ถูกบันทึกไว้ใน Registry มีตั้งแต่ขั้นตอนการบูตระบบ, โปรไฟล์ของผู้ใช้, ตัวเลือกในการเริ่มระบบ, การเริ่มต้นของแอปพลิเคชัน, ไดร์เวอร์, ข้อมูล ฮาร์ดแวร์คอมพิวเตอร์, ข้อมูลซอฟต์แวร์, การตั้งค่าของผู้ใช้ รวมไปถึงข้อมูลการตั้งค่าตัวระบบปฏิบัติการ เป็นต้น นอกจากนี้ ซอฟต์แวร์บุคคลที่สาม ก็สามารถเก็บข้อมูลไว้ใน Subkey ของ Registry ได้เช่นกัน จึงไม่ใช่เรื่องน่าแปลกที่พื้นที่นี้จะเป็นที่สนใจของแฮกเกอร์

โดยแฮกเกอร์จะสร้างลิงก์ หรือไฟล์ขึ้นมา หากผู้ใช้คลิกไปที่ลิงก์มันจะรันโค้ดเพื่อสร้างชุดคำสั่งขึ้นมาในรีจิสทรีทันที หลักการทำงานของมันก็เหมือนกับMemory Code Injection เพียงแต่เปลี่ยนจากการแทรกแซงซอฟต์แวร์มาเป็นแทรกแซงค่ารีจิสทรีเพื่อโจมตีแทน

มัลแวร์แบบไร้ไฟล์ ที่แฮกเกอร์นิยมใช้ (Fileless Malware Commonly used by Hackers)

ลองมาดูรูปแบบการโจมตีแฮกเกอร์ที่นิยมใช้ในการทำ Fileless Malware กัน

Reflective self injection และ Reflective EXE self injection

2 วิธีการนี้ มีความคล้ายคลึงกัน โดยต่างกันเพียงเล็กน้อย แฮกเกอร์จะสร้างสคริปต์ที่สามารถโหลด Portable executable (PE) ขึ้นมาทำงานจาก RAM โดยตรงโดยที่ไม่ผ่านฮาร์ดไดร์ฟเลย ซึ่งในขั้นตอนนี้จะไม่มีการ Register ค่าในกระบวนการประมวลผลเลย ทำให้มันแอบทำงานได้โดยไม่ทิ้งร่องรอยเอาไว้ รูปแบบหลักที่แฮกเกอร์นิยมใช้จะเป็นการสร้างสคริปต์ที่รันผ่าน PowerShell

ความแตกต่างจะอยู่ตรงที่ Reflective Self Injection จะรันตัว Portable Executable (PE) บน RAM ในขณะที่ Reflective EXE Self Injection จะรัน Executable (EXE) บน RAM แทน

Reflective DLL remote injection

วิธีการนี้ แฮกเกอร์จะสร้างสคริปต์ที่สามารถโหลด Portable executable (PE) ขึ้นมาทำงานจาก RAM โดยตรง ซึ่งตัว PE จะทำหน้าที่โหลดไฟล์ Dynamic-link library (DLL) อันตรายที่ถูกสร้างขึ้นมาเป็นพิเศษจากอินเทอร์เน็ตเข้ามาทำงานใน RAM

DotNetToJScript

เป็นการโจมตีโดยอาศัยเทคนิค DotNetToJScript ด้วยการดาวน์โหลด .NET assembly อย่าง DLL หรือ EXE ที่ถูกแฮกเกอร์สร้างขึ้นมาเป็นพิเศษลงบนหน่วยความจำโดยตรง ผ่านช่องโหว่ที่มีอยู่ใน .NET libraries

และเฉกเช่นเดียวกันกับวิธีการก่อนหน้านี้ DotNetToJScript ดาวน์โหลด และทำงานบน RAM เพียงอย่างเดียว โดยไม่ผ่านฮาร์ดไดร์ฟเลยเช่นกัน

ตัวอย่างของ มัลแวร์แบบไร้ไฟล์ ที่น่าจดจำในประวัติศาสตร์ (Examples of Memorable Fileless Malware)

Frodo

Frodo ถูกค้นพบในปี ค.ศ. 1989 (พ.ศ. 2532) ถือเป็นมัลแวร์ตัวแรก ๆ ของโลกที่ถูกจัดเป็น Fileless Malware (ตัวแรกคือ BHP-Virus ที่อยู่บนเครื่อง Commodore 64) การทำงานของมันถูกออกแบบมาให้ล่องหนแบบ 100% ที่ทำงานอยู่บน ระบบปฏิบัติการ DOS

ทันทีที่ไฟล์ .exe หรือ .com ที่มี Frodo ซ่อนตัวอยู่ถูกเรียกใช้งาน Frodo จะเริ่มติดตั้งตัวเองลงบน RAM ทันที การโจมตีของมันจะเป็นการแก้ไขข้อมูลไฟล์ให้บวกเวลาเพิ่มไปอีก 100 ปี ส่งผลให้การทำงานของไฟล์มีปัญหา

นอกจากนี้ Frodo ยังพยายามติดตั้ง ม้าโทรจัน (Trojan Horse) ลงบน Boot Sectors ซึ่งจะทำให้เมื่อบูตระบบขึ้นมา หน้าจอจะแสดงข้อความต้อนรับว่า "FRODO LIVES"

Poweliks

Poweliks เป็นโทรจันที่จะสร้างสคริปต์อันตรายไปฝังไว้ในคีย์ของรีจิสทรี (Registry Key) ของ Windows Registry เพื่อดาวน์โหลดมัลแวร์เพิ่มเติม หรือทำการจารกรรมข้อมูลด้วยเทคนิคอื่น ๆ ตัว Poweliks แพร่กระจายทั้งทางอีเมลสแปม และช่องโหว่ในซอฟต์แวร์ต่าง ๆ

การโจมตีของ Poweliks จะมีทั้งการเก็บข้อมูลฮาร์ดแวร์ส่งกลับไปยังเซิร์ฟเวอร์ของแฮกเกอร์, ควบคุมการคลิกของเมาส์ให้ไปคลิกลิงก์ที่ต้องการ, ดาวน์โหลดมัลแวร์เพิ่มเติม และอัปเดตตัวเองผ่านอินเทอร์เน็ต

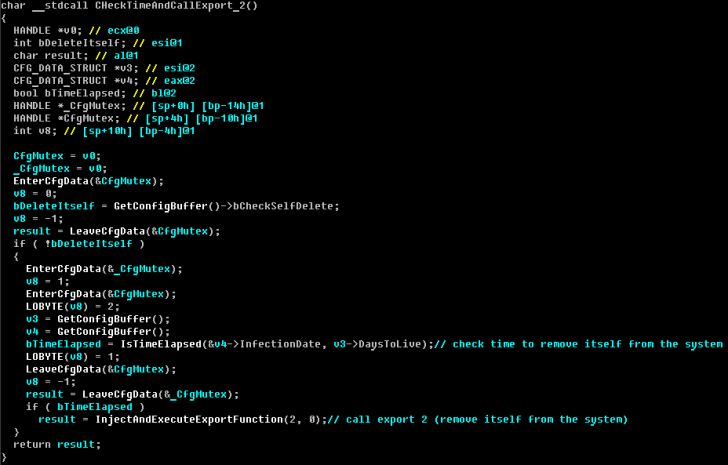

Duqu 2.0

Duqu 2.0 เป็นมัลแวร์ที่มีความซับซ้อนมาก ใช้ช่องโหว่ Zero-day ถึง 3 ตัวในการโจมตีงานประชุมของผู้นำระดับโลก

ภาพจาก : https://altexploit.wordpress.com/2017/05/14/duqu-2-0/

Dark Avenger

Dark Avenger เป็นนามปากกาของแฮกเกอร์ ท่านหนึ่ง จากเมืองโซเฟีย สาธารณรัฐบัลแกเรีย (Sofia, Bulgaria) ผู้สร้างมัลแวร์ที่ชื่อว่า Eddit แต่หลายคนก็นิยมเรียกมัลแวร์ตัวนี้ว่า Dark Avenger อยู่ดี

มัลแวร์ตัวนี้ทำงานอยู่ในหน่วยความจำ สามารถเริ่มโจมตีทันทีที่เปิดใช้งาน หรือ Copy ไฟล์ที่มัลแวร์ตัวนี้แฝงอยู่ การโจมตีจะทำการเขียนข้อมูลทับลงไปบนฮาร์ดดิสก์แบบสุ่ม ทุกๆ 16 ครั้งที่มันทำงาน ไฟล์ที่เสียหายจะซ่อนข้อความเอาไว้ว่า "Eddie lives... somewhere in time!" คาดว่าเป็นการอ้างอิงถึงอัลบัม Somewhere in Time ของวงเฮฟวีเมทัล Iron Maiden ในปี 1989 มัลแวร์ตัวนี้แพร่ระบาดไปโลกทั้งอเมริกา, ยุโรป และเอเชีย และเป็นแรงบันดาลใจให้มีแฮกเกอร์สร้างมัลแวร์ประเภทเดียวกันตามมาอีกเพียบ แต่เปลี่ยนข้อความที่ซ่อนไว้ เช่น "Zopy (sic) me - I want to travel", "Only the Good die young..." และ "Copyright (C) 1989 by Vesselin Bontchev"

ที่มา : www.trellix.com , www.crowdstrike.com , www.fortinet.com , en.wikipedia.org , www.sentinelone.com , www.malwarebytes.com , www.kaspersky.com , www.stormshield.com , www.f-secure.com , virus.wikidot.com , www.c64-wiki.com , www.comparitech.com , www.f-secure.com , www.kaspersky.com

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

ทิปส์ไอทีที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์